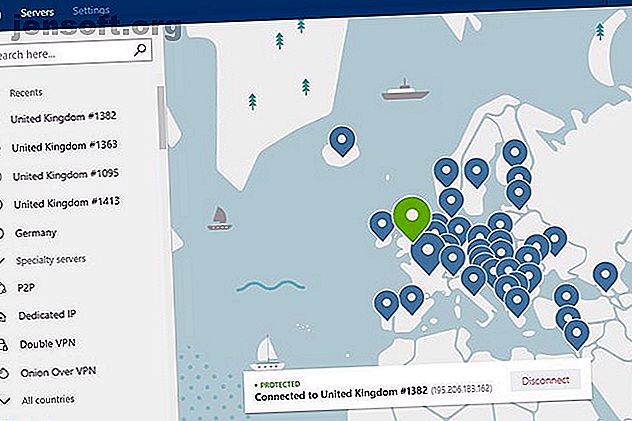

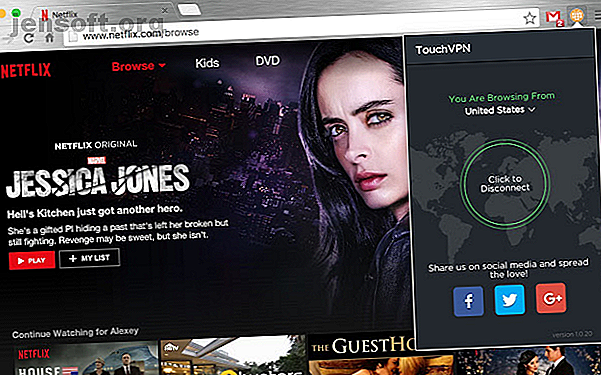

8 kostenlose VPN-Dienste zum Schutz Ihrer Privatsphäre

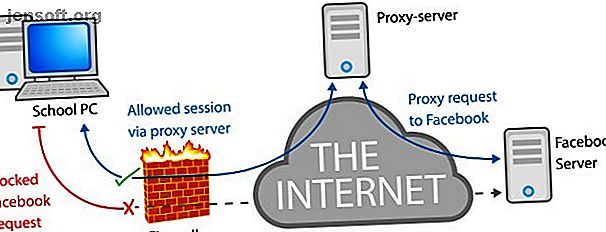

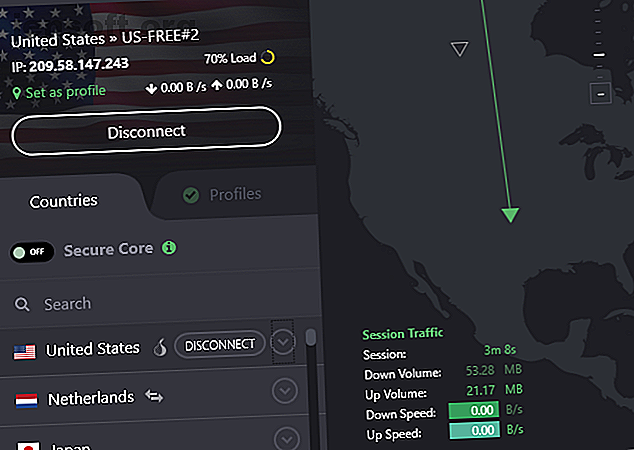

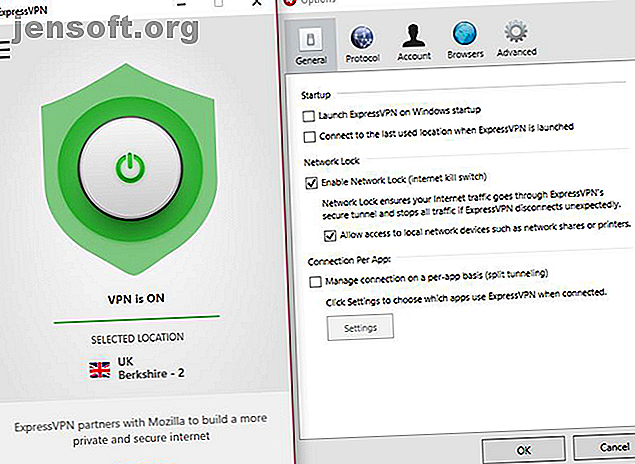

Werbung Während kostenlose, unbegrenzte VPNs für Windows Betrug sind, gibt es eine Reihe von VPNs ohne Datenbeschränkung, die wirklich nichts kosten. Dieser Artikel listet die besten auf. Sichern Sie Ihren Posteingang mit unserem kostenlosen E-Mail-Sicherheitskurs! Hiermit melden Sie sich für unseren Newsletter an Geben Sie Ihre E-Mail-Adresse ein Kostenlose VPNs bleiben jedoch oft nicht für immer bestehen. Man