6 Möglichkeiten, sich vor kompromittierten Tor-Ausgangsknoten zu schützen

Werbung

Tor ist eines der leistungsstärksten Tools zum Schutz Ihrer Privatsphäre im Internet. Aber, wie in den letzten Jahren zu sehen war, ist die Kraft von Tor mit Einschränkungen verbunden. Heute werden wir uns ansehen, wie Tor funktioniert, was es tut und was nicht und wie man sicher ist, wenn man es benutzt.

Lesen Sie weiter, wie Sie sich vor Schurken oder schlechten Tor-Ausgangsknoten schützen können.

Tor auf den Punkt gebracht: Was ist Tor?

Tor funktioniert folgendermaßen: Wenn Sie eine Nachricht über Tor senden, wird sie im gesamten Tor-Netzwerk auf einem zufälligen Kurs gesendet. Dies geschieht mithilfe einer Technologie, die als „Zwiebelrouting“ bezeichnet wird. Das Zwiebelrouting ähnelt dem Senden einer Nachricht in einer Reihe von Umschlägen, die jeweils mit einem Vorhängeschloss gesichert sind.

Jeder Knoten im Netzwerk entschlüsselt die Nachricht, indem er den äußersten Umschlag öffnet, um das nächste Ziel zu lesen, und dann die noch verschlossenen (verschlüsselten) inneren Umschläge an die nächste Adresse sendet.

Infolgedessen kann kein einzelner Tor-Netzwerkknoten mehr als ein einzelnes Glied in der Kette sehen, und der Pfad der Nachricht ist äußerst schwer zu verfolgen.

Schließlich muss die Nachricht jedoch irgendwo landen. Wenn es sich um einen "versteckten Tor-Dienst" handelt, verbleiben Ihre Daten im Tor-Netzwerk. Ein versteckter Tor-Dienst ist ein Server mit einer direkten Verbindung zum Tor-Netzwerk und ohne Verbindung zum regulären Internet (manchmal auch als Clearnet bezeichnet).

Wenn Sie jedoch den Tor-Browser und das Tor-Netzwerk als Proxy für das Clearnet verwenden, wird dies etwas komplizierter. Ihr Datenverkehr muss über einen „Exit-Knoten“ geleitet werden. Ein Exit-Knoten ist eine spezielle Art von Tor-Knoten, der Ihren Internet-Datenverkehr an das Clearnet zurückleitet.

Während die meisten Tor-Austrittsknoten in Ordnung sind, stellen einige ein Problem dar. Ihr Internetverkehr ist anfällig für das Abhören von einem Exit-Knoten. Aber es ist wichtig zu beachten, dass es weit von allen entfernt ist. Wie schlimm ist das problem Können Sie böswillige Exit-Knoten vermeiden?

Schlechte Tor-Ausgangsknoten fangen

Ein schwedischer Sicherheitsforscher hat unter dem Namen "Chloe" eine Technik entwickelt, die korrupte Tor-Exit-Knoten dazu bringt, sich zu offenbaren [Internet Archive link; Der ursprüngliche Blog ist nicht mehr aktiv. Die Technik ist als Honigtopf bekannt und funktioniert wie folgt.

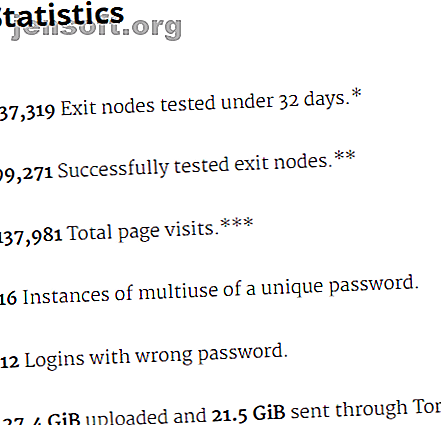

Zuerst richtete Chloe eine Website ein, die einen legitim aussehenden Domainnamen und ein Webdesign als Honeypot verwendet. Für den speziellen Test erstellte Chloe eine Domain, die einem Bitcoin-Händler ähnelt. Dann lud Chloe eine Liste aller zu diesem Zeitpunkt aktiven Tor-Exitknoten herunter, loggte sich bei Tor ein und benutzte die Exitknoten der Reihe nach, um sich bei der Site anzumelden.

Um die Ergebnisse sauber zu halten, verwendete sie für jeden fraglichen Exit-Knoten ein eindeutiges Konto (zum Zeitpunkt der Recherche etwa 1.400).

Dann lehnte sich Chloe zurück und wartete einen Monat. Alle Exit-Knoten, die versuchten, Anmeldeinformationen aus dem bestehenden Tor-Datenverkehr zu stehlen, würden die eindeutigen Anmeldedaten sehen, den Benutzernamen und das Kennwort stehlen und versuchen, diese zu verwenden. Die Honeypot-Bitcoin-Händlerseite würde die Anmeldeversuche notieren und eine Notiz machen.

Da jede Kombination aus Benutzername und Passwort für jeden Exit-Knoten eindeutig war, entdeckte Chloe schnell mehrere böswillige Tor-Exit-Knoten.

Von den 1.400 Knoten haben 16 versucht, die Anmeldeinformationen zu stehlen. Es sieht nicht nach vielen aus, aber auch nur einer ist zu viel.

Sind Tor-Ausgangsknoten gefährlich?

Chloes Honeypot-Experiment am Ausgang des Tor-Knotens leuchtete auf. Es wurde gezeigt, dass böswillige Tor-Exit-Knoten die Gelegenheit nutzen, um alle Daten zu verwenden, die sie erfassen können.

In diesem Fall hat die Honeypot-Forschung nur die Tor-Ausgangsknoten aufgegriffen, deren Betreiber ein Interesse daran haben, schnell ein paar Bitcoins zu stehlen. Man muss bedenken, dass ein ehrgeizigerer Verbrecher in einem so einfachen Honeypot wahrscheinlich nicht auftauchen würde.

Es handelt sich jedoch um eine relevante Demonstration des Schadens, den ein böswilliger Tor-Exitknoten bei gegebener Gelegenheit anrichten kann.

Bereits 2007 ließ der Sicherheitsforscher Dan Egerstad experimentell fünf kompromittierte Tor-Ausgangsknoten laufen. Egerstad war schnell im Besitz von Anmeldedaten für Tausende von Servern auf der ganzen Welt - einschließlich Servern der australischen, indischen, iranischen, japanischen und russischen Botschaft. Verständlicherweise enthalten diese eine enorme Menge äußerst sensibler Informationen.

Egerstad schätzt, dass 95% des Verkehrs, der durch seine Tor-Exit-Knoten läuft, unverschlüsselt war, wobei das Standard-HTTP-Protokoll verwendet wurde, wodurch er vollständigen Zugriff auf den Inhalt erhält.

Nachdem er seine Recherchen online gestellt hatte, wurde Egerstad von der schwedischen Polizei durchsucht und in Gewahrsam genommen. Er behauptet, einer der Polizeibeamten habe ihm mitgeteilt, dass die Verhaftung auf den internationalen Druck im Zusammenhang mit dem Leck zurückzuführen sei.

5 Möglichkeiten, bösartige Tor-Ausgangsknoten zu vermeiden

Die ausländischen Mächte, deren Informationen kompromittiert wurden, machten einen grundlegenden Fehler; Sie haben falsch verstanden, wie Tor funktioniert und wofür es ist. Die Annahme ist, dass Tor ein End-to-End-Verschlüsselungswerkzeug ist. Ist es nicht. Tor anonymisiert die Herkunft Ihres Browsings und Ihrer Nachricht, nicht jedoch den Inhalt.

Wenn Sie mit Tor im normalen Internet surfen, kann ein Exit-Knoten Ihre Browsersitzung überwachen. Dies ist ein starker Anreiz für skrupellose Menschen, Ausgangsknoten ausschließlich für Spionage, Diebstahl oder Erpressung einzurichten.

Die gute Nachricht ist, dass es einige einfache Tricks gibt, mit denen Sie Ihre Privatsphäre und Sicherheit schützen können, während Sie Tor verwenden.

1. Bleib im Darkweb

Der einfachste Weg, um vor schlechten Ausgangsknoten sicher zu sein, besteht darin, sie nicht zu verwenden. Wenn Sie weiterhin versteckte Dienste von Tor nutzen, können Sie Ihre gesamte Kommunikation verschlüsselt lassen, ohne jemals das Clearnet zu verlassen. Dies funktioniert gut, wenn es möglich ist. Aber es ist nicht immer praktisch.

Da das Tor-Netzwerk (manchmal auch als "Darkweb" bezeichnet) tausende Male kleiner ist als das normale Internet, werden Sie nicht immer das finden, wonach Sie suchen. Darüber hinaus, wenn Sie eine Social-Media-Site (Bar Facebook, die eine Tor-Zwiebel-Site betreibt) verwenden möchten. Wie stöbere ich in Facebook über Tor in 5 Schritten? Wie stöbere ich in Facebook über Tor in 5 Schritten? Das Netzwerk hat eine .onion-Adresse gestartet. Hier erfahren Sie, wie Sie Facebook auf Tor verwenden. Lesen Sie mehr), verwenden Sie einen Exit-Knoten.

2. Verwenden Sie HTTPS

Eine andere Möglichkeit, Tor sicherer zu machen, ist die Verwendung einer Ende-zu-Ende-Verschlüsselung. Mehr Websites als je zuvor verwenden HTTPS zur Sicherung Ihrer Kommunikation. Google macht HTTPS zum Chrome-Standard. Google macht HTTPS zum Chrome-Standard. Da weit über die Hälfte aller Websites jetzt verschlüsselt sind, ist HTTPS eher die Standardoption als die Ausnahme. Zumindest laut Google. Lesen Sie mehr und nicht den alten, unsicheren HTTP-Standard. HTTPS ist die Standardeinstellung in Tor für Sites, die dies unterstützen. Beachten Sie auch, dass .onion-Sites HTTPS nicht als Standard verwenden, da die Kommunikation innerhalb des Tor-Netzwerks mit versteckten Tor-Diensten naturgemäß verschlüsselt ist.

Wenn Sie jedoch HTTPS aktivieren, behalten Sie Ihre Privatsphäre bei, wenn Ihr Datenverkehr das Tor-Netzwerk über einen Exit-Knoten verlässt. Weitere Informationen zum Schutz Ihres Internetverkehrs durch HTTPS finden Sie im interaktiven Handbuch zu Tor und HTTPS der Electronic Frontier Foundation.

Stellen Sie in jedem Fall sicher, dass die HTTPS-Schaltfläche grün ist, bevor Sie vertrauliche Informationen übertragen, wenn Sie mit dem Tor-Browser eine Verbindung zu einer regulären Internetseite herstellen.

3. Verwenden Sie anonyme Dienste

Die dritte Möglichkeit, Ihre Tor-Sicherheit zu verbessern, besteht darin, Websites und Dienste zu verwenden, die nicht selbstverständlich über Ihre Aktivitäten berichten. Das ist heutzutage leichter gesagt als getan, aber ein paar kleine Anpassungen können erhebliche Auswirkungen haben.

Durch den Wechsel von der Google-Suche zu DuckDuckGo wird beispielsweise der Speicherbedarf für nachverfolgbare Daten verringert. Der Wechsel zu verschlüsselten Messaging-Diensten wie Ricochet (das Sie über das Tor-Netzwerk weiterleiten können) verbessert auch Ihre Anonymität.

4. Vermeiden Sie die Verwendung persönlicher Informationen

Neben der Verwendung von Tools zur Erhöhung Ihrer Anonymität sollten Sie auch keine persönlichen Informationen über Tor senden oder verwenden. Die Verwendung von Tor für Forschungszwecke ist in Ordnung. Wenn Sie jedoch an Foren teilnehmen oder mit anderen versteckten Diensten von Tor interagieren, verwenden Sie keine personenbezogenen Daten.

5. Vermeiden Sie Anmeldungen, Abonnements und Zahlungen

Sie sollten Websites und Dienste meiden, für die Sie sich anmelden müssen. Ich meine hier, dass das Senden Ihrer Anmeldeinformationen über einen böswilligen Tor-Exitknoten schwerwiegende Folgen haben kann. Chloes Honigtopf ist ein perfektes Beispiel dafür.

Wenn Sie sich mit Tor bei einem Dienst anmelden, können Sie möglicherweise identifizierbare Kontoinformationen verwenden. Wenn Sie sich beispielsweise mit Tor bei Ihrem regulären Reddit-Konto anmelden, müssen Sie prüfen, ob Sie über identifizierende Informationen verfügen, die bereits damit verknüpft sind.

Ebenso ist die Facebook-Zwiebelseite eine Verbesserung der Sicherheit und des Datenschutzes, aber wenn Sie sich mit Ihrem regulären Konto anmelden und veröffentlichen, wird sie nicht ausgeblendet, und jeder kann sie aufspüren (obwohl er den Standort nicht sehen kann Du hast es gesendet von).

Tor ist keine Magie. Wenn Sie sich bei einem Konto anmelden, hinterlässt es eine Spur.

6. Verwenden Sie ein VPN

Verwenden Sie schließlich ein VPN. Ein virtuelles privates Netzwerk (VPN) schützt Sie vor böswilligen Exit-Knoten, indem Ihre Daten nach dem Verlassen des Tor-Netzwerks weiterhin verschlüsselt werden. Wenn Ihre Daten verschlüsselt bleiben, hat ein böswilliger Exit-Knoten keine Chance, sie abzufangen und herauszufinden, wer Sie sind.

Zwei der beliebtesten VPN-Anbieter von MakeUseOf sind ExpressVPN (MakeUseOf-Leser erhalten 49% Rabatt) und CyberGhost (unsere Leser können bei einer dreijährigen Anmeldung 80% sparen). Beide haben eine lange, respektierte Tradition darin, Ihre Daten privat zu halten, wenn es darauf ankommt.

Auf Nummer sicher gehen mit Tor

Tor und natürlich das Dunkelweb müssen nicht gefährlich sein. Wenn Sie die Sicherheitshinweise in diesem Artikel befolgen, sinkt das Risiko einer Exposition drastisch. Der Schlüssel zum Erinnern ist, sich langsam zu bewegen!

Möchten Sie mehr über Tor und das dunkle Internet erfahren? Melden Sie sich für den kostenlosen E-Mail-Kurs MakeUseOf an, in dem Sie erfahren, wie Sie das verborgene Internet erkunden können. So bleiben Sie sicher, wenn Sie eine verborgene Internetwelt durchqueren. Andernfalls lesen Sie in meinem inoffiziellen Benutzerhandbuch zu Tor nach, um weitere Sicherheitstipps und -tricks zu erhalten. Wirklich privates Browsen: Ein inoffizielles Benutzerhandbuch zu Tor Wirklich privates Browsen: Ein inoffizielles Benutzerhandbuch zu Tor bietet anonymen und nicht nachvollziehbaren Zugriff auf Browsen und Nachrichten zum sogenannten "Deep Web". Tor kann nicht plausibel von irgendeiner Organisation auf dem Planeten gebrochen werden. Weiterlesen .

Erfahren Sie mehr über: Verschlüsselung, Online-Datenschutz, Überwachung, Tor-Netzwerk.