Erkennen von VPNFilter-Malware, bevor der Router zerstört wird

Werbung

Malware für Router, Netzwerkgeräte und das Internet der Dinge tritt immer häufiger auf. Die meisten konzentrieren sich darauf, anfällige Geräte zu infizieren und leistungsstarken Botnetzen hinzuzufügen. Router und IoT-Geräte (Internet of Things) sind immer eingeschaltet, immer online und warten auf Anweisungen. Perfektes Botnet-Futter also.

Aber nicht jede Malware ist gleich.

VPNFilter ist eine zerstörerische Malware-Bedrohung für Router, IoT-Geräte und sogar einige NAS-Geräte (Network Attached Storage). Wie können Sie nach einer VPNFilter-Malware-Infektion suchen? Und wie können Sie es aufräumen? Schauen wir uns VPNFilter genauer an.

Was ist VPNFilter?

VPNFilter ist eine ausgeklügelte modulare Malware-Variante, die hauptsächlich auf Netzwerkgeräte einer Vielzahl von Herstellern sowie auf NAS-Geräte abzielt. VPNFilter wurde ursprünglich auf Netzwerkgeräten von Linksys, MikroTik, NETGEAR und TP-Link sowie auf QNAP NAS-Geräten mit rund 500.000 Infektionen in 54 Ländern gefunden.

Das Team, das VPNFilter aufgedeckt hat, Cisco Talos, hat kürzlich Details zur Malware aktualisiert. Dies weist darauf hin, dass Netzwerkgeräte von Herstellern wie ASUS, D-Link, Huawei, Ubiquiti, UPVEL und ZTE jetzt VPNFilter-Infektionen aufweisen. Zum Zeitpunkt des Schreibens sind jedoch keine Cisco-Netzwerkgeräte betroffen.

Die Malware unterscheidet sich von den meisten anderen IoT-bezogenen Malware-Programmen, da sie nach einem Neustart des Systems bestehen bleibt und sich nur schwer ausmerzen lässt. Geräte, die ihre Standardanmeldeinformationen verwenden oder bekannte Zero-Day-Sicherheitslücken aufweisen, für die keine Firmware-Updates vorliegen, sind besonders anfällig.

Was macht VPNFilter?

VPNFilter ist also eine „mehrstufige, modulare Plattform“, die Geräte zerstören kann. Darüber hinaus kann es auch als Bedrohung für die Datenerfassung dienen. VPNFilter arbeitet in mehreren Stufen.

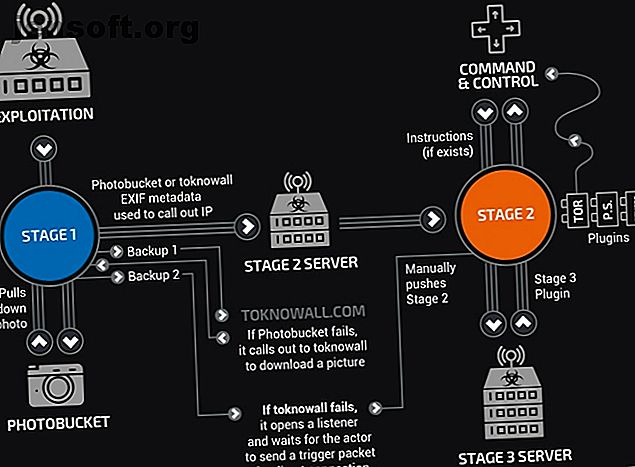

Stufe 1: VPNFilter Stufe 1 richtet einen Brückenkopf auf dem Gerät ein und kontaktiert dessen Befehls- und Steuerungsserver (C & C), um zusätzliche Module herunterzuladen und Anweisungen abzuwarten. Stufe 1 verfügt außerdem über mehrere integrierte Redundanzen, um die C & Cs der Stufe 2 zu lokalisieren, falls sich die Infrastruktur während der Bereitstellung ändert. Die Malware VPNFilter der Stufe 1 kann auch einen Neustart überstehen und ist somit eine robuste Bedrohung.

Stufe 2: VPNFilter Stufe 2 wird durch einen Neustart nicht beibehalten, verfügt jedoch über einen breiteren Funktionsumfang. Stufe 2 kann private Daten erfassen, Befehle ausführen und die Geräteverwaltung stören. Es gibt auch verschiedene Versionen von Stage 2 in freier Wildbahn. Einige Versionen sind mit einem destruktiven Modul ausgestattet, das eine Partition der Gerätefirmware überschreibt und dann neu startet, um das Gerät unbrauchbar zu machen (die Malware blockiert im Grunde den Router, das IoT oder das NAS-Gerät).

Stufe 3: VPNFilter Stage 3-Module funktionieren wie Plugins für Stufe 2 und erweitern die Funktionalität von VPNFilter. Ein Modul fungiert als Paket-Sniffer, der eingehenden Datenverkehr auf dem Gerät erfasst und Anmeldeinformationen stiehlt. Eine weitere Möglichkeit ist, dass die Malware der Stufe 2 mithilfe von Tor sicher kommuniziert. Cisco Talos hat außerdem ein Modul gefunden, das schädlichen Inhalt in den Datenverkehr über das Gerät einschleust. Dies bedeutet, dass der Hacker über einen Router, ein IoT oder ein NAS-Gerät weitere Exploits für andere angeschlossene Geräte bereitstellen kann.

Darüber hinaus ermöglichen VPNFilter-Module den Diebstahl von Website-Anmeldeinformationen und die Überwachung von Modbus SCADA-Protokollen.

Foto-Sharing-Meta

Eine weitere interessante (aber nicht neu entdeckte) Funktion der VPNFilter-Malware ist die Verwendung von Online-Foto-Sharing-Diensten, um die IP-Adresse des C & C-Servers zu ermitteln. Die Talos-Analyse ergab, dass die Malware auf eine Reihe von Photobucket-URLs verweist. Die Malware lädt das erste Bild in der Galerie herunter, auf das die URL verweist, und extrahiert eine Server-IP-Adresse, die in den Bildmetadaten verborgen ist.

Die IP-Adresse wird aus sechs Ganzzahlwerten für GPS-Breiten- und Längengrad in den EXIF-Informationen extrahiert. Wenn dies fehlschlägt, greift die Malware der Stufe 1 auf eine reguläre Domäne zurück (toknowall.com - mehr dazu weiter unten), um das Bild herunterzuladen und Versuchen Sie den gleichen Vorgang.

Gezieltes Packet Sniffing

Der aktualisierte Talos-Bericht enthüllte einige interessante Einblicke in das VPNFilter-Paket-Sniffing-Modul. Anstatt einfach alles in den Griff zu bekommen, gibt es ziemlich strenge Regeln, die auf bestimmte Arten von Verkehr abzielen. Insbesondere Datenverkehr von industriellen Steuerungssystemen (SCADA), die über TP-Link R600-VPNs eine Verbindung herstellen, Verbindungen zu einer Liste vordefinierter IP-Adressen (die erweiterte Kenntnisse über andere Netzwerke und gewünschten Datenverkehr anzeigen) sowie Datenpakete mit 150 Byte oder größer.

Craig William, Senior Technology Leader und Global Outreach Manager bei Talos, erklärte gegenüber Ars: „Sie suchen nach ganz bestimmten Dingen. Sie versuchen nicht, so viel Verkehr wie möglich zu sammeln. Sie suchen nach ganz kleinen Dingen wie Anmeldeinformationen und Passwörtern. Wir wissen nicht viel darüber, außer es scheint unglaublich zielgerichtet und unglaublich raffiniert zu sein. Wir versuchen immer noch herauszufinden, bei wem sie das angewendet haben. “

Woher kommt VPNFilter?

VPNFilter ist vermutlich die Arbeit einer staatlich geförderten Hacking-Gruppe. Die anfängliche Zunahme der VPNFilter-Infektion war vor allem in der Ukraine zu spüren. Die ersten Finger zeigten auf Fingerabdrücke auf russischer Seite und auf die Hacking-Gruppe Fancy Bear.

Dies ist jedoch die Raffinesse der Malware, da es keine klare Genese gibt und keine Hacking-Gruppe, weder nationalstaatlich noch anderweitig, nach vorne getreten ist, um die Malware zu beanspruchen. Angesichts der detaillierten Malware-Regeln und der Ausrichtung von SCADA- und anderen Protokollen für industrielle Systeme erscheint ein nationalstaatlicher Akteur am wahrscheinlichsten.

Unabhängig davon, was ich denke, glaubt das FBI, dass VPNFilter eine Erfindung von Fancy Bear ist. Im Mai 2018 beschlagnahmte das FBI eine Domäne - ToKnowAll.com -, die vermutlich zur Installation und Steuerung der Malware VPNFilter der Stufen 2 und 3 verwendet wurde. Die Domainbelegung hat sicherlich dazu beigetragen, die sofortige Verbreitung von VPNFilter zu stoppen, hat aber die Hauptschlagader nicht durchtrennt. Die ukrainische SGE hat im Juli 2018 einen VPNFilter-Angriff auf eine chemische Aufbereitungsanlage zum ersten Mal abgewehrt.

VPNFilter weist auch Ähnlichkeiten mit der Malware BlackEnergy auf, einem APT-Trojaner, der gegen eine Vielzahl ukrainischer Ziele eingesetzt wird. Auch wenn dies alles andere als vollständig belegt ist, ist die systematische Ausrichtung der Ukraine in erster Linie auf Hacker-Gruppen mit russischen Verbindungen zurückzuführen.

Bin ich mit VPNFilter infiziert?

Möglicherweise beherbergt Ihr Router die VPNFilter-Malware nicht. Aber es ist immer besser, auf Nummer sicher zu gehen:

- Überprüfen Sie diese Liste für Ihren Router. Wenn Sie nicht auf der Liste sind, ist alles in Ordnung.

- Sie können die Symantec VPNFilter Check-Site aufrufen. Aktivieren Sie das Kontrollkästchen für die allgemeinen Geschäftsbedingungen und klicken Sie dann in der Mitte auf die Schaltfläche VPNFilter-Überprüfung ausführen . Der Test ist innerhalb von Sekunden abgeschlossen.

Ich bin mit VPNFilter infiziert: Was kann ich tun?

Wenn der Symantec VPNFilter Check bestätigt, dass Ihr Router infiziert ist, haben Sie eine klare Vorgehensweise.

- Setzen Sie Ihren Router zurück und führen Sie den VPNFilter Check erneut aus.

- Setzen Sie Ihren Router auf die Werkseinstellungen zurück.

- Laden Sie die neueste Firmware für Ihren Router herunter und führen Sie eine saubere Firmware-Installation durch, vorzugsweise ohne dass der Router während des Vorgangs eine Online-Verbindung herstellt.

Darüber hinaus müssen Sie auf jedem Gerät, das mit dem infizierten Router verbunden ist, vollständige Systemprüfungen durchführen.

Sie sollten immer die Standardanmeldeinformationen Ihres Routers sowie aller IoT- oder NAS-Geräte ändern (IoT-Geräte machen diese Aufgabe nicht einfach. Warum das Internet der Dinge der größte Sicherheits-Albtraum ist. Warum das Internet der Dinge der größte Sicherheits-Albtraum ist Eines Tages kommen Sie von der Arbeit nach Hause und stellen fest, dass Ihr Cloud-fähiges Home-Security-System verletzt wurde. Wie könnte das passieren? Mit Internet of Things (IoT) können Sie den schwierigen Weg herausfinden. Lesen Sie mehr), wenn es überhaupt möglich ist . Auch wenn es Anzeichen dafür gibt, dass VPNFilter einigen Firewalls ausweichen kann, muss eine installiert und ordnungsgemäß konfiguriert sein. 7 Einfache Tipps zum Schutz Ihres Routers und WLAN-Netzwerks in wenigen Minuten 7 Einfache Tipps zum Schutz Ihres Routers und WLAN-Netzwerks in wenigen Minuten Schnüffler und Ihren WLAN-Verkehr abhören, Ihre Passwörter und Kreditkartennummern stehlen? Würdest du überhaupt wissen, ob es jemand war? Wahrscheinlich nicht. Sichern Sie Ihr drahtloses Netzwerk mit diesen 7 einfachen Schritten. Lesen Sie mehr, um viele andere unangenehme Dinge aus Ihrem Netzwerk fernzuhalten.

Achten Sie auf Router-Malware!

Router-Malware tritt immer häufiger auf. IoT-Malware und Sicherheitslücken sind allgegenwärtig und mit der Anzahl der Geräte, die online gehen, wird sich die Situation nur verschlimmern. Ihr Router ist die zentrale Datenquelle in Ihrem Zuhause. Es erhält jedoch nicht annähernd so viel Aufmerksamkeit für die Sicherheit wie andere Geräte.

Einfach ausgedrückt, Ihr Router ist nicht sicher, wie Sie denken 10 Möglichkeiten Ihr Router ist nicht so sicher wie Sie denken 10 Möglichkeiten Ihr Router ist nicht so sicher wie Sie denken Hier sind 10 Möglichkeiten, wie Ihr Router von Hackern und Laufwerk-Angreifern ausgenutzt werden könnte. von Funkentführern. Weiterlesen .

Erfahren Sie mehr über: Internet der Dinge, Malware, Online-Sicherheit, Router.